Ich nutze XCA für meine Zertifikate und exportiere mir die zwei benötigten Dateien.

- der private Schlüssel wird als PEM privat (*.pem) exportiert

- das Zertifikat wird als PEM Textformat mit Kopf- und Fußzeilen (*.crt) exportiert

Das Zertifikat rui.crt und der dazugehörige Key rui.key liegen auf dem ESXi Host unter /etc/vmware/ssl.

Die vorhandenen Zertifikate werden durch die eigenen ersetzt, wobei die Namen der beiden Dateien aber beibehalten werden müssen.

$ cd /etc/vmware/ssl # Backup erstellen $ cp rui.key rui.key_ORG $ cp rui.crt rui.crt_ORG # die kopierten eigenen Zertifikate umbenennen $ mv esxi.bachmann.lan.pem rui.key $ mv esxi.bachmann.lan.crt rui.crt # Berechtigungen anpassen $ chmod 400 rui.key $ chmod 444 rui.crt

Den rhttpproxy Dienst neu starten um die Zertifikate zu aktualisieren.

$ /etc/init.d/rhttpproxy restart watchdog-rhttpproxy: Terminating watchdog process with PID 2098503 VMware HTTP reverse proxy stopped. VMware HTTP reverse proxy started.

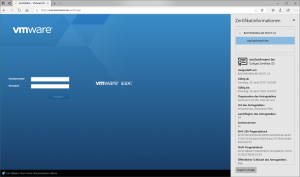

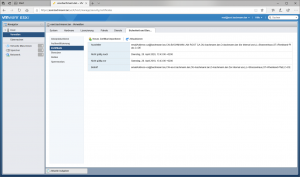

Unser eigenes Zertifikat ist jetzt aktiviert.

Wir starten den Host noch neu durch um eventuellen Zertifikatsproblem vorzubeugen. Danach waren auch erst die Infos aktualisiert.

Statt dem Neustart des Hosts kann auch einfach folgender Befehl genutzt werden. (Info von Phil)

$ /etc/init.d/hostd restart

Etwas ausführlicher bitte.

Ansonsten klasse Tutorial, vielen Dank!

Danke, aber was fehlt denn noch?

Hat sich erledigt! Wenn man das Tutorial von klein-gedruckt dazu nimmt und den Hyperlink sich auch noch durchliest, dann kommt man sehr gut zurecht!

Ist es ein gravierender Unterschied, die CA als crt oder als PK7 hochzuladen bei Mozilla + certmgr.msc?

Klein-gedruckt schreibt, man soll es als pk7 importieren und Bachmann-lan schreibt als crt

Da gibt es bestimmt verschiedene Möglichkeiten.

Es kommt auch immer auf die Software an, in welchem Format sie die Zertifikate haben möchte.

Statt dem Neustart des Hosts kann auch einfach folgender Befehl genutzt werden.

/etc/init.d/hostd restart